信息安全基础

网络安全的概念:

网络安全的内容包括两方面:

●硬安全(物理安全)

●软安全(逻辑安全)

网络安全威胁和漏洞类型

网络安全所面临的威胁主要可分为两大类:

一、对网络中信息的威胁

二、对网络中设备的威胁

网络安全体系结构

网络安全的需求

1. 保密性 保密性是指确保非授权用户不能获得网络信息资源的性能。为此要求网络具有良好密码体制、密钥管理、传输加密保护、存储加密保护、防电磁泄漏等功能 。 2 . 完整性 完整性是指确保网络信息不被非法修改、删除或增添,以保证信息正确、一致的性能。为此要求网络的软件、存储媒体以及信息传递与交换过程中都具有相应的功能。 3. 可用性 可用性是指确保网络合法用户能够按所获授权访问网络资源、同时防止对网络非授权访问的性能。为此要求网络具有身份识别、访问控制以及对访问活动过程进行审计的功能。 4. 可控性 可控性是指确保合法机构按所获授权能够对网络及其中的信息流动与行为进行监控的性能。为此要求网络具有相应的多方面的功能。 5. 真实性 又称抗抵赖性,是指确保接收到的信息不是假冒的,而发信方无法否认所发信息的性能。为此要求网络具有数字取证、证据保全等功能 总结: 完整性:存储或传输时不被修改、破坏,不发生信息包丢失、乱序。 机密性(保密性):信息数据不被非授权获取。 可用性:可被授权实体正常访问。 真实性(不可否认性):信息的准确性和发送人的身份真实性。 可控性:对信息存储与传播、流向和行为具有完全的控制能力。

OSI的安全机制

- 加密机制

加密机制是各种安全服务和其他许多安全机制的基础。它既可以为数据提供保密性,也能为通信业务流信息提供保密性,并且还能成为其他安全服务和安全机制的一部分,起支持和补充的作用。 加密机制涉及加密层的选取、加密算法的选取、密钥管理问题。

- 数据签名机制

数据签名是对一段附加数据或数据单元的密码变换的结果,主要用于证实消息的真实来源,也是一个消息(例如检验或商业文件)的发送者和接收者间争端的根本解决方法。 数据签名机制被用来提供如抗否认与认证等安全保护。数据签名机制要求使用非对称密码算法。 数据签名机制需确定两个过程:对数据单元签名和验证签过名的数据单元。

- 访问控制机制

访问控制机制被用来实施对资源访问或操作加以限制的策略。这种策略是将对资源的访问只限于那些被授权的用户,而授权就是指资源的所有者或控制者允许其他人访问这种资源。 访问控制还可以直接支持数据保密性、数据完整性、可用性以及合法使用的安全目标。它对数据保密性、数据完整性和合法使用所起的作用是十分明显的。

- 数据完整性机制

数据完整性机制的目的是保护数据,以避免未授权的数据乱序、丢失、重放、插入和篡改。

- 交换鉴别机制

可用于认证交换的一些技术: 使用认证信息。例如口令。由发送实体提供而由接收实体验证。 密码技术。 使用该实体的特征或占有物。 时间标记与同步时钟。 两方握手和三方握手(分别对应于单向认证与相互认证)。 由数据签名和公证机制实现的抗否认服务。

- 信息流填充机制

- 路由控制机制

- 公证机制

公证机制有关在两个或多个实体之间通信的数据的性质,如它的完整性、数据源、时间和目的地等,能够借助公证机制而得到确保。这种保证是由第三方公证人提供的。 公证人为通信实体所信任,并掌握必要信息以一种可证实方式提供所需的保证。每个通信事例可使用数字签名、加密和完整性机制以适应公证人提供的那种服务。 当这种公证机制被用到时,数据便在参与通信的实体之间经由受保护的通信实例和公证方进行通信。 总结: 网络安全基本技术 数字加密:数据按规则打乱,重新组合 数字签名:证明发送者签发,也可保证完整性 身份认证:用户合法性,身份真实非假冒 防火墙:控制内外数据进出,阻挡病毒木马 入侵检测:采用一场检测特征保护网络 网络隔离:内外网隔离分开使用,如网闸

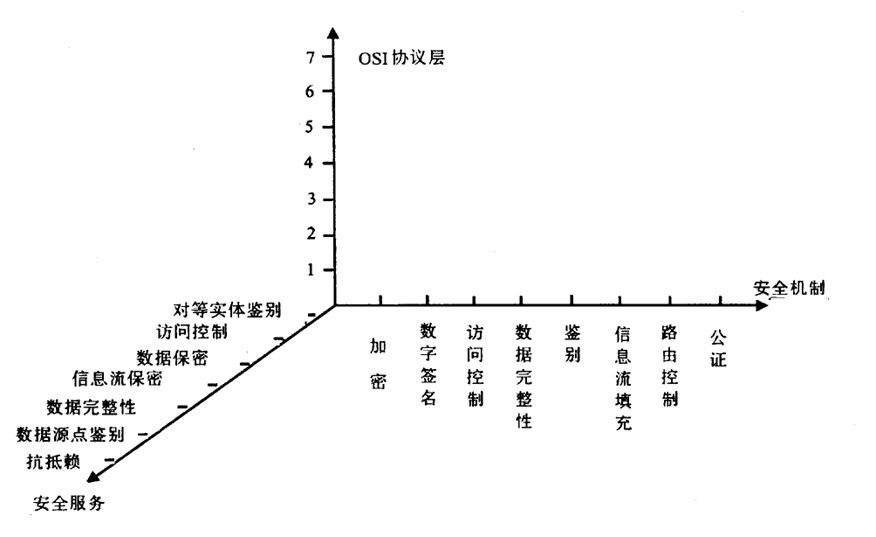

OSI安全体系结构的三维空间表示

TCP/IP安全体系结构

拒绝服务(DoS):DoS是 Denial of service的简称,即拒绝服务,任何对服务的干涉,使得其可用性降低或者失去可用性均称为拒绝服务。

例如一个计算机系统崩溃或其带宽耗尽或其硬盘被填满,导致其不能提供正常的服务,就构成拒绝服务 。

拒绝服务攻击:造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务 。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。带宽攻击指以极大的通信量冲击网络,使得所有可用网络资源都被消耗殆尽,最后导致合法的用户请求无法通过。连通性攻击指用大量的连接请求冲击计算机,使得所有可用的操作系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求